Các sự cố bảo mật xảy ra liên tiếp gần đây đã khiến người đọc đặc biệt quan tâm đến chứng chỉ số bảo mật SSL.

Thông tin Nhân Hòa chia sẻ dưới đây phân tích kĩ thuật được các tin tặc áp dụng nhằm vào các website kể cả khi đã áp dụng mã hoá SSL (người dùng có thể nhìn thấy URL trình duyệt xuất hiện https).

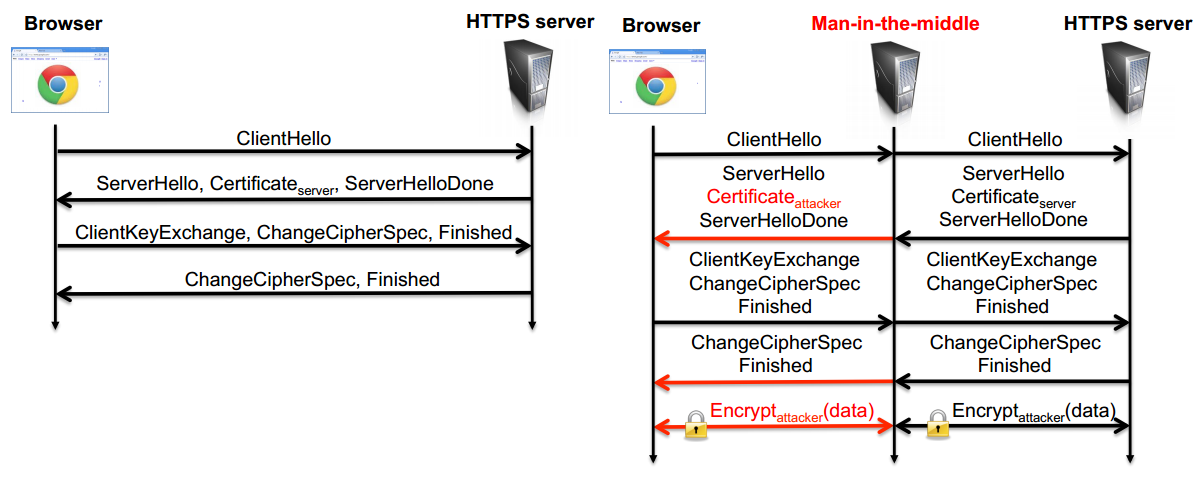

Các chứng chỉ SSL giả được sử dụng trong các vụ tấn công bằng phương thức MITM - kỹ thuật mà trong đó kẻ tấn công sẽ dùng kỹ thuật để chèn thiết bị/đoạn mã vào kết nối hiện có nhằm mục đích theo dõi mà không ảnh hưởng đáng kể đến kết nối hiện tại.

MITM hay còn được gọi là kỹ thuật tấn công nghe lén được các nhà nghiên cứu, các chuyên gia phát hiện qua một công cụ dò tìm. Qua việc phân tích ban đầu các tệp kết nối SSL tới Facebook, họ phát hiện con số xấp xỉ 0,2% tổng số các kết nối đã sử dụng chứng chỉ SSL giả với mục đích đánh cắp dữ liệu - con số chỉ liên quan đến Facebook, chưa hề tính tới các website phổ biến khác.

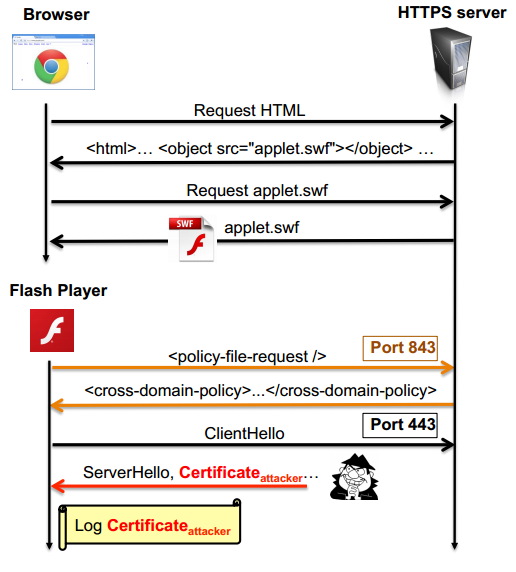

Thông thường các tin tặc sử dụng các chứng chỉ SSL giả mạo cho các website không có thật và mạo danh là một trang web hợp pháp, ví dụ các website thương mại điện tử, nền tảng thanh toán và các mạng xã hội. Những kẻ tấn công thường sử dụng các chứng chỉ số tự kí (self-signed) hoặc các chứng chỉ ăn cắp được (những chứng chỉ này được hầu hết các trình duyệt chấp nhận). Việc phát hiện chỉ xảy ra khi các chuyên gia sử dụng plug-in Flash Player để thu giữ.

Các trình duyệt cơ bản sẽ hiển thị một cảnh báo khi gặp phải lỗi trong quá trình xác thực chứng chỉ SSL, dù vậy người dùng sẽ vẫn là người quyết định có tiếp tục truy cập hay không. Thông thường người dùng hay phớt lờ và đồng ý với các cảnh báo này. Trong trường hợp này, tin tặc có thể mạo nhận bất cứ website hợp pháp nào để thực hiện tấn công SSL bằng phương thức MITM để xem, nghe lén các dữ liệu đã được mã hóa.

Trình duyệt hiển thị đang tải một applet (tệp tin Flash) từ máy chủ Web, applet này tạo kết nối SSL để thu thập các chứng chỉ SSL: Các nhà nghiên cứu cũng cảnh báo về các chứng chỉ số tự kí được tạo bởi các mã độc. Đó là trường hợp của chứng chỉ số có tên ‘IopFailZeroAccessCreate’ được tạo bởi một vài mã độc và sử dụng tên của nhà phát hành Chứng chỉ VeriSign Class 4 Public Primary CA - được phát hiện trong 112 vụ tấn công MITM tại hơn 45 nước khác nhau, chủ yếu là khu vực Mỹ, Mexico và Argentina.

Các nhà nghiên cứu cũng cảnh báo về các chứng chỉ số tự kí được tạo bởi các mã độc. Đó là trường hợp của chứng chỉ số có tên ‘IopFailZeroAccessCreate’ được tạo bởi một vài mã độc và sử dụng tên của nhà phát hành Chứng chỉ VeriSign Class 4 Public Primary CA - được phát hiện trong 112 vụ tấn công MITM tại hơn 45 nước khác nhau, chủ yếu là khu vực Mỹ, Mexico và Argentina.

Xem thêm:

- Bảng giá SSL tại Nhân Hòa

- Mua SSL ở đâu uy tín nhất?

- Cách check thông tin SSL trên các trình duyệt Website

CÔNG TY TNHH PHẦN MỀM NHÂN HÒA

Trụ sở chính: Số 32 Võ Văn Dũng, Đống Đa, Hà Nội

Chi nhánh: 270 Cao Thắng (nối dài), Phường 12, Quận 10, TP HCM

Hotline: 1900 6680.

Website: www.nhanhoa.com

Phản ánh chất lượng dịch vụ:

Phản ánh chất lượng dịch vụ: